Биометрические характеристики человека в 21 веке становятся неотъемлемой частью глобального рынка интеллектуальных и телекоммуникационных сетей. Широко входят в систему учета – биометрические паспорта, в систему учета и контроля – биометрический учет времени, биометрический контроль доступа, в систему защиты – биометрическая аутентификация (идентификация), в систему криминалистики – биометрическая доказательная база. Классификация биометрических признаков представлена на рисунке 1.

Рисунок 1 – Классификация биометрических признаков

Анализ технологических аспектов применения биометрических характеристик (данных), несмотря на определенную критику, показывает очевидность преимущества биометрических систем:

избавление кодов и паролей, которые имеют большое количество потерь (до 30%);

сокращение временного показателя администратора информационной системы по отысканию электронных ключей;

значительное повышение защитных свойств информационной системы;

практически невозможное использование третьими лицами;

доступность применения в любом возрасте, отсутствие языковых барьеров;

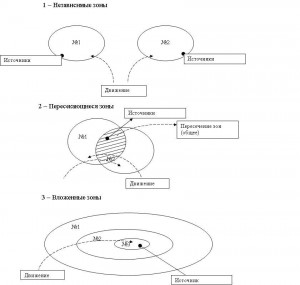

Рисунок 2 – Классификация зон концентрации информации

фиксирование биометрического портрета злоумышленника;

высокая доказательность доступа к информационным ресурсам.

Однако есть и ряд недостатков, которыми не следует пренебрегать:

вероятность ложного пропуска (FAR);

вероятность ложного отказа (FRR);

большое время идентификации, аутентификации;

сложность и индивидуальность технических средств.

Перечисленные недостатки ведут к снижению безопасности, уменьшению удобства пользования системой, дискретизации системы, снижению эффективности функционирования биометрической системы. Применение биометрической системы требует анализа нахождения и концентрации информации и ее классификацию. Исходя из этого, проведем анализ концентрации информационных ресурсов и классификацию трех групп зонового расположения, представленные на рисунке 2.

Исходя из расположения источников информации и зон расположения, применение биометрической системы управления доступом к информационным ресурсам необходимо в зонах усиленной и высшей защиты, а это кабинеты руководителей различного уровня, операционные помещения, места хранения информации в АРМ – специалистов (таблица 1).

Таблица 1

| Категория | Зона | Функциональное предназначение | Доступ сотрудников (имеющийся) | Предлагаемые условия доступа сотрудников |

| IV | Усиленной защиты | АРМы-специалистов, архивы, операцинные помещения, отделы, службы | Ограниченный | Ограниченный с одной биометрической характеристикой аутентификации |

| V | Высшей защиты | АРМы-руководителей, специальные хранилища | Строго ограниченный | Строго ограниченный с мультимногофакторными биометрическими характеристиками аутентификации |

Из таблицы 1 следует, что по мере увеличения категории зоны усложняются условия допуска к управлению информационными ресурсами, поэтому предлагается в зонах категорий IV и V создать биометрическую эшелонированную защиту.

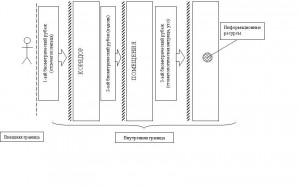

Рисунок 3 – Эшелонирование биометрической защиты – управление допуском

Очевидно, что, чем больше количество биометрических характеристик, тем меньше вероятность несанкционированных действий (НСД). Поэтому предлагается структурно расположить биометрические рубежи аутентификации допуска к информационным ресурсам (рисунок 3).

Литература

- Ткачук Р.В., Горденко Д.В., Павлюк Д.Н., Малофей А.О. Активная безопасность на основе криптографического мультинейропроцессора обработки данных. // Известия высших учебных заведений. Северо-Кавказский регион. – Новочеркасск: РГУ, 2007. С.17-18.

- Брюхомицкий Ю.А. Вероятностный метод классификации биометрических параметров личности. // Материалы Х Международной научно-практической конференции «Информационная безопасность». Часть 1 – Таганрог. Издательство ТТИ ЮФУ, 2008. – 318с.

- Трошков А.М., Трошков М.А. Защита кодированной биометрической информации на основе свойств структуры металл-окисел-полупроводник ротовой полости человека. // Сборник научных трудов III НПК «Российская цивилизация: прошлое, настоящее и будущее». «ООО Мир данных», 2010. Ставрополь. – 410 с.

- Трошков А.М. Аутентификация пользователя по фрагментам биометрического параметра – передней поверхности ушной раковины слухового анализатора. // Сборник научных трудов II межрегиональной НПК (часть 2). МГУПИ, изд. «Мысль», 2009. – 240 с. Москва – Ставрополь.

- Трошков А.М., Трошков М.А., Свидетельство о государственной регистрации программы для ЭВМ № 2012617031 «Информационная система аутентификации личности по биометрическим характеристикам». Заявка № 2012614575. Зарегистрировано в Реестре программ для ЭВМ 6 августа 2012.